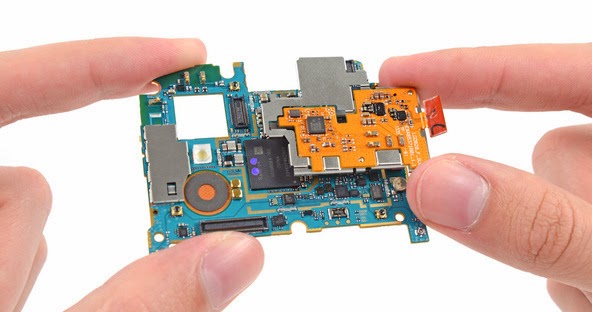

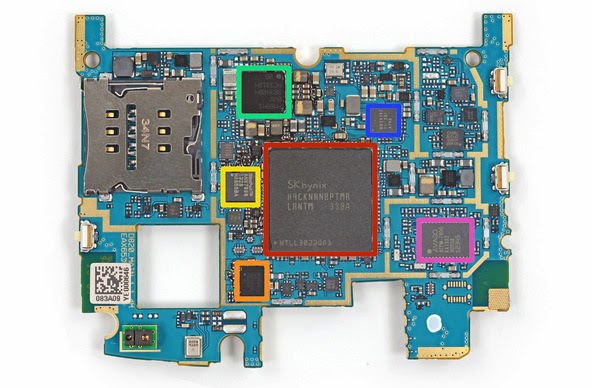

Các anh kĩ sư của trang iFixit mới đây đã tháo tung chiếc Nexus 5 ra cho chúng ta xem nội thất bên trong máy có những gì. Theo đánh giá của trang này, Nexus 5 khá dễ sửa và thay thế linh kiện và nó ghi được đến 8 điểm trên thang 10 về mức độ sửa chữa. Mặt sau của máy thực ra vẫn có một lớp keo, tuy nhiên phần này vẫn có thể được gỡ ra dễ dàng. Việc LG và Google ghi chú và dán nhãn kĩ càng cho phần cứng của mình cũng giúp quá trình sửa máy trở nên dễ dàng hơn. Pin cũng được dán keo để cố định nhưng với một lượng hợp lý. Mặt hạn chế của Nexus 5 đó là lớp LCD hiển thị và lớp kính được ép chặt vào nhau, tức là nếu vỡ màn hình hay thì ta vẫn phải thay cả cụm. Còn bây giờ thì mời các bạn theo dõi phần mở máy của iFixit.Đi thẳng vào vấn đề luôn nè. Dùng cây nhựa để nạy phần nắp sau thiết bị lênTiếp tục dùng thêm vài miếng nhựa nữa để bẩy hết các cạnh xung quanhỞ mặt lưng này có keo nhưng chỉ một ít mà thôi. Tuy nhiên, các bạn cũng lưu ý rằng Nexus 5 được thiết kế để không mở nắp lưng nên đừng có thử ở nhà nhé.Đây là mặt nắp sau, chúng ta có ăng-ten Wi-Fi MIMO và NFC, bộ dây điện để sạc không dây cùng nhiều chân tiếp xúcNhìn vào bên trong một chút nàoiFixit nói cục pin của Nexus 5 chỉ có một lượng keo vừa đủ nên nó dễ tháo raViên pin do LG sản xuất, điện thế 3,8V và dung lượng 2300mAh, chỉ cải tiến nhẹ so với chiếc Nexus 4 năm ngoái.Không cho chó ăn pin nhé mấy bạnTiếp tục tháo phần loa ngoài của thiết bị. Bạn có thể thấy là trên thân máy có đến hai lỗ để âm thanh ra vào, nhưng chỉ có một cái cho loa, cái còn lại cho microphoneCận cảnh cụm loa của chúng taTháo bo mạch phụ ra ngoài cho dễ xemMột bo mạch phụ trong Nexus 5. Màu xanh dương là các chân tiếp xúc ăng-ten, màu vàng là cổng microUSB, màu xanh lá là chấu tiếp xúc dành cho loaỞ mặt dưới thì chúng ta có màu đỏ là microphone và màu cam là đèn LED thông báo RGBCòn đây là mainboard của Nexus 5, khá nhỏ gọnMạch nay có tác dụng điều khiển NFC và sạc không dâyChuyển sang bo mạch chính. Màu đỏ là bộ nhớ NAND 16GB của Sandisk, màu cam là bộ thu nhận tín hiệu mạng và GPS của Qualcomm, màu xanh lá là IC nguồn, màu vàng là chip Wi-Fi của Broadcom. Con chip màu tím ở đây là một mạch tích hợp điện tử có con quay hồi chuyển và gia tốc kế. Màu đen là la bàn số 3 chiều

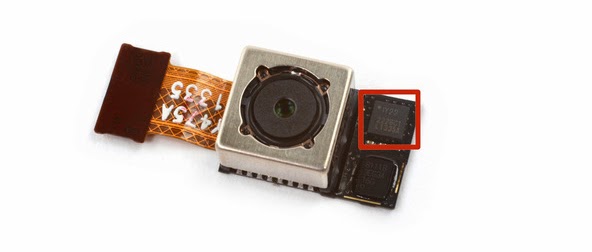

Bạn có thể thấy được rằng màu đỏ là RAM 2GB của SK Hynix, nằm bên dưới nó là SoC Snapdragon 800. Ngoài ra chúng ta còn có bộ giải mã âm thanh Qualcomm màu cam, bộ chuyển tín hiệu SlimPort .. vàng, IC USB/sạc của TIGỡ cụm camera chính 8 megapixel của Nexus 5 ra ngoàiTính năng chống rung quang học trên cảm biến này được hỗ trợ bởi con quay hồi chuyển hai chiều của hãng InvenSenseTháo jack cắm tai nghe 3,5mmỞ đây có thêm camera trước độ phân giải 1,3 megapixelMặt sau của Nexus 5 khi đã gỡ gần hết linh kiệnỞ đây chúng ta có bộ điều khiển màn hình cảm ứng do Synaptics sản xuấtToàn bộ linh kiện của Nexus 5Nguồn: iFixit

Thứ Tư, 6 tháng 11, 2013

Bên trong Nexus 5: vẫn có keo nhưng dễ sửa chữa

Xuất hiện hình ảnh báo chí của Nokia Lumia 525

Hôm nay, anh bạn @evleaks của chúng ta đã đăng tải hình ảnh báo chí đâu tiên được cho là của Nokia Lumia 525 - thế hệ kế tiếp của chiếc smartphone tầm trung Lumia 520 hiện nay. Theo ảnh thì ta thấy 525 sẽ vẫn theo truyền thống của dòng Lumia: nhiều màu sắc trẻ trung (vàng, đỏ, trắng, đen) và phần thân có vẻ như được làm từ nhựa polycarbonate. Nhìn chung thì 525 có kiểu dáng không khác là mấy so với "đàn anh" 520, vẫn là mặt trước vuông vức cùng mặt sau hơi bầu. Đáng tiếc là cấu hình của 525 hiện vẫn chưa có, một số thông tin rò rỉ trước đây cho rằng máy sử dụng chip Qualcomm lõi kép, RAM 1GB, camera 5MP.

Thời điểm ra mắt Lumia 525 vẫn chưa được tiết lộ, tuy nhiên thông thường khi @evleaks đã có hình báo chí thì chúng ta có thể sẽ sớm thấy sự xuất hiện của chiếc smartphone giá rẻ này trên thị trường.

Google Now cho iOS cập nhật: có khả năng gửi thông báo, cài đặt nhắc nhở, "OK Google"

Google Now (nằm trong Google Search) cho iOS mới đây đã được cập nhật lên phiên bản mới. Thay đổi đáng kể nhất đó là Now giờ đây có thể gửi thông báo về các thông tin mà app cảm thấy là có liên quan đến bạn. Ví dụ: khi còn vài tiếng nữa thì đến một cuộc họp thì Now sẽ thông báo lên cho bạn. Đây là một tính năng đã có từ lâu trên Google Now dành cho Android. Phiên bản Google Now mới còn hỗ trợ nhắc nhở về một việc làm nào đó ở thời gian và địa điểm do bạn xác định, và để tạo nhắc nhở thì bạn có thể dùng cấu trúc lệnh "remind me to...". Một điểm cải tiến khác đó là khi đã chạy Google Search lên, bạn có thể nói "OK Google" để bắt đầu tìm kiếm bằng giọng nói bất kì lúc nào và không cần nhấn vào biểu tượng microphone như từ trước đến nay. Tính năng này đòi hỏi phải có iPhone 4s trở lên. Ngay bây giờ bạn đã có thể tải về Google Search + Now mới cho iOS.

Tải về Google Search + Now cho iOS (miễn phí)

Ghi chú: Bạn nào không xài được Google Now thì hãy vào Settings của hệ thống > General > Internation > chuyển vùng của bạn thành UK hoặc US. Giao diện nếu để tiếng Việt thì Now vẫn hoạt động nhưng tính năng "OK Google" mới sẽ không chạy.Nguồn: App Store

Dropbox mua lại công ty khởi nghiệp Sold chuyên cung cấp ứng dụng giúp buôn bán trực tuyến

Dropbox mới đây đã mua lại một công ty khởi nghiệp mang tên Sold. Công ty này trước đây cung cấp ứng dụng cùng tên cho Android và iOS để giúp mọi người bán hàng trực tuyến một cách dễ dàng. App hỗ trợ việc định giá sản phẩm nhanh chóng, cho phép đính kèm hình ảnh thực tế, ngoài ra còn hỗ trợ việc giao hàng và thanh toán cho người bán. Nhóm phát triển Sold ghi trên trang web của mình rằng "quyết định về với Dropbox là không thể tốt hơn - lộ trình của họ có bao gồm một số trải nghiệm đầy hứng thú có liên quan mật thiết đến việc cung cấp những sản phẩm có ảnh hưởng tích cực đến mọi người. Trong thời gian tới, nhóm của Sold sẽ tiếp tục làm việc cùng nhau để xây dựng những trải nghiệm này và tạo hình nên tương lai cho Dropbox và 200 triệu người dùng hiện tại".

Hiện chưa rõ giá trị của thương vụ là bao nhiêu, và Dropbox đang có dự định gì khi mua lại một công ty không mấy liên quan đến việc cung cấp dịch vụ lưu trữ trực tuyến. Có khả năng Dropbox chỉ đang muốn mua lại những nhân tài đã phát triển nên Sold, hoặc biết đâu hãng đang có ý định mở thêm dịch vụ hỗ trợ bán hàng online thì sao?Video mô tả hoạt động của SoldNguồn: Sold

Chính phủ Canada từng ngăn không cho Lenovo mua BlackBerry vì lo ngại đến an ninh quốc gia

Theo nguồn tin nội bộ của trang The Globe and Mail, Lenovo thực chất đã từng nghĩ đến việc mua lại BlackBerry nhưng nỗ lực bị các quan chức Canada ngăn chặn. Thiết bị của BlackBerry cũng như hạ tầng của hãng đóng vai trò quan trọng trong mạng lưới viễn thông tại nước này, thế nên chính phủ lo ngại việc một công ty Trung Quốc thâu tóm BlackBerry sẽ gây ảnh hưởng tiêu cực đến an ninh quốc gia. Nguồn tin nói Lenovo hoàn toàn nghiêm túc và có ý định tiếp tục đàm phán nhưng sự phản đối của chính phủ quá mạnh nên BlackBerry cũng không nộp bản kiến nghị hay dự thảo nào để được xem xét cả.

BlackBerry hiện đang vận hành một mạng bảo mật có khả năng đảm đương hàng triệu tin nhắn được mã hóa mỗi ngày, trong đó có những thông tin được gửi đi từ các cơ quan chính phủ, nhiều doanh nghiệp lớn và cả các công ty trong danh sách Fortun 500. Hồi đầu năm nay BlackBerry cho biết rằng mỗi tháng có hơn 30 petabytes dữ liệu di chuyển qua hạ tầng của mình. Được biết hồi tháng trước chính quyền Canada cũng đã bác bỏ thương vụ mua lại dịch vụ viễn thông Manitoba của một tỉ phú người Ai Cập, lý do cũng là vì lo ngại cho an ninh quốc gia.Nguồn: The Globe And Mail

[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội

Sáng nay tại Khách sạn JW Marriott ở Hà Nội, Nokia Việt Nam đã tổ chức sự kiện giới thiệu chiếc phablet đầu tiên của hãng: Lumia 1520. Hồi tuần trước thì hãng cũng có một sự kiện tương tự ở Thành phố Hồ Chí Minh để công bố mẫu smartphone này. Lumia 1520 là mẫu smartphone cao cấp nhất của Nokia tính đến thời điểm hiện tại với màn hình 6" độ phân giải Full-HD, vi xử lí bốn nhân Snapdragon 800, camera PureView độ phân giải 20 megapixel. Máy sẽ được bán ra ở nước ta vào cuối tháng này với giá 15,9 triệu đồng. Còn sau đây, mời các bạn cùng xem hình ảnh mình chụp vào sáng nay.

Có thể nói không ngoa khi đây là một ngày hội của Nokia với một màu vàng chanh gần như bắt gặp ở khắp nơi trong khuôn viên khách sạn...

Đội ngũ PG xinh đẹp và điểm thêm chút vàng

Đâu đó có chút hồng

Đúng 9h30 Chương trình được mở đầu bằng một màn trình diễn ánh sáng

ông Mularidharan Vinod - Giám đốc điều hành Nokia tại Việt Nam lên giới thiệu về việc hợp tác tốt đẹp giữa Nokia và đối tác Việt Nam và việc khánh thành nhà máy sản xuất Nokia tại Bắc Ninh

Tiếp sau là sự kiện đặc biệt nhất của chương trình : Sự xuất hiện của LUMIA 1520 trên tay người mẫu Ngọc Quyên

Về thiết kế, Nokia Lumia 1520 vẫn theo khuôn mẫu của dòng Lumia hiện tại với khung viền vuông, mặt máy mo nhẹ ở mép và có nhiều màu sắc nổi bật như: vàng, đỏ... Lumia 1520 sở hữu màn hình 6inch IPS LCD. Ngoài độ phân giải Full HD 1080p, màn hình này được tăng cường với công nghệ Clear Black cho phép hiển thị rõ nội dung, ngay cả dưới nguồn sáng mạnh.

Lumia 1520 trang bị vi xử lý lõi tứ Qualcomm Snapdragon 800 2,2GHz mới nhất của Qualcomm, bộ nhớ 2GB RAM, bộ nhớ trong 32GB. Máy chạy phiên bản Windows phone 8 .Hãng cũng có những phần mềm đi kèm đáng giá như bộ Office (World, Excel, PowerPoint), bản đồ định vị Here Maps (hỗ trợ tiếng Việt) và ứng dụng Nokia Storyteller - tính năng làm nên mẫu chuyện kể bằng cách gắn hình ảnh với địa điểm.

Hỗ trợ sạc không dây rất tiện lợi

Ưu điểm nổi bật của Nokia Lumia 1520 là camera PureView 20MP có tính năng chống rung quang học, zoom 2 lần không vỡ đi kèm ứng dụng chụp ảnh Nokia Camera. Ứng dụng này cho phép chụp ảnh ở chế độ “smart” tự động và “pro” chuyên nghiệp hỗ trợ các tuỳ chỉnh ISO, tốc độ phơi sáng... Bên cạnh đó, camera PureView còn hỗ trợ quay phim Full HD 30 hình/s, thu âm với 4 microphone có khả năng lọc tiếng ồn môi trường.

Không chỉ là mẫu smartphone Lumia phóng to, nhà sản xuất đã có những thiết kế mang tính thiết thực trên Lumia 1520 như màn hình Live Tiles hiển thị ba cột cho nhiều thông tin hơn, tích hợp camera PureView chất lượng cao và dung lượng pin lớn lên đến 3400mAh, giúp máy có thể hoạt động cường độ cao trong 2 ngày.

Sau khi giới thiệu các tính năng nổi bật của Lumia 1520, phần tiếp theo là một game nho nhỏ với việc sử dụng tấm NFC đã tích hợp sẵn bài hát người chơi được chọn ngẫu nhiên và dùng điện thoại Lumia kết nối với tấm NFC để nhận bài hát và nhảy theo điệu nhạc đó. Phần thưởng cho người chiến thắng là cặp tai nghe Nokia chính hãng

Một phần thưởng cực kì bất ngờ và làm sửng sốt toàn bộ khán phòng khi anh Khoa người giới thiệu sản phẩm thông báo dưới 3 chiếc ghế ngồi ngẫu nhiên của khán giả có 3 phần thường vô cùng giá trị đó là 03 chiếc Lumia 1520 dành cho khán giả may mắn nhất. 3 khán giả ngẫu nhiên đã được trao giải thưởng là một phiếu nhận điện thoại Lumia 1520 và sẽ sở hữu ngay chiếc 1520 khi máy có mặt tại Việt nam vào cuối tháng này.

Phần cuối chương trình là phần trải nghiệm thực tế Lumia 1520 dành cho toàn bộ khách mời

Người mua có thể đặt hàng Lumia 1520 từ ngày 8/11 để có thể nhận hàng vào ngày 20/11. Trong đó, 1.000 khách hàng đầu tiên sẽ được tặng loa di động JBL PlayUp trị giá hơn 2 triệu đồng.

BadBIOS - malware kỳ lạ phá hoại phần sụn máy tính và lây nhiễm qua ... không khí

3 năm trước, chuyên gia bảo mật Dragos Ruiu đã phát hiện ra một điều gì đó bất bình thường với chiếc máy tính MacBook Air của mình khi ông đang làm việc trong phòng thí nghiệm. Chiếc máy này vừa được cài đặt phiên bản OS X mới đồng thời cập nhật firmware để khởi động. Thế nhưng khi Ruiu tìm cách khởi động máy từ CD-ROM, hệ thống từ chối. Ông cũng nhận ra rằng chiếc máy có thể tự xóa dữ liệu và hủy các thay đổi thiết lập mà không báo trước. Lúc đó, Ruiu đã không biết chuyện gì đang xảy ra và mãi đến sau này thì ông mới tìm ra lời giải đáp - một loại malware bí ẩn tấn công vào phần sụn máy tính với cách lây nhiễm vô cùng độc đáo.

Trong nhiều tháng sau đó, Ruiu đã theo dõi các triệu chứng kỳ lạ chưa từng có trên nhiều chiếc máy tính khác. Một chiếc máy tính chạy hệ điều hành nguồn mở nhân Unix - OpenBSD cũng bắt đầu tự điều chỉnh thiết lập và xóa dữ liệu mà không hề báo trước. Ruiu phát hiện dữ liệu truyền tải qua mạng sử dụng giao thức Internet thế hệ mới IPv6 và lạ lùng thay chúng được truyền từ những chiếc máy tính mà IPv6 đã bị vô hiệu hóa. Điều kỳ lạ nhất mà Ruiu nhận ra là những chiếc máy tính bị lây nhiễm có khả năng tryền các gói dữ liệu nhỏ với những chiếc máy tính khác ngay cả khi chúng không cắm dây sạc, không dùng cáp Ethernet, card Wi-Fi và Bluetooth đã bị gỡ bỏ. Hoạt động điều tra tiếp tục mở rộng danh sách các hệ điều hành bị lây nhiễm, không chỉ Mac OS X, OpenBSD mà còn là Windows và Linux.

Ruiu cho biết trong suốt 3 năm, hiện tượng lây nhiễm bí ẩn vẫn xuất hiện dai dẳng, giống như một loại vi khuẩn lạ có thể sống sót trước những loại kháng sinh mạnh nhất. Mỗi chiếc máy tính bị lây nhiễm sẽ mất nhiều giờ hay thậm chí nhiều tuần để dọn sạch malware thế nhưng triệu chứng lây nhiễm có thể xuất hiện trở lại. Dấu hiệu lây nhiễm có thể thấy được ngay là một chiếc máy tính không thể boot từ đĩa CD nhưng một số triệu chứng khó thấy hơn có thể được phát hiện khi sử dụng các công cụ giám sát tiến trình như Process Monitor hay Task Manager - được thiết kế để soát lỗi và giám định điều tra.

Một đặc tính thú vị khác là bên cạnh khả năng vượt cơ chế tĩnh không (airgap - một thước đo bảo mật mạng nhằm đảm bảo một mạng lưới máy tính an toàn được cách ly vật lý với các mạng máy tính thiếu an toàn, chẳng hạn như Internet công cộng và kết nối mạng cục bộ không bảo đảm), malware dường như có khả năng tự phục hồi.

"Chúng tôi có một chiếc máy tính đã được cách ly airgap, BIOS của máy vừa được flash lại, lắp ổ cứng trống hoàn toàn, không có dữ liệu nào trên đó và cài đặt hệ điều hành Windows từ đĩa CD. Tại một thời điểm, lúc chúng tôi đang chỉnh sửa vài thành phần thì tự dưng hệ thống registry của máy bị vô hiệu hóa. Nó giống như: có gì đó là lạ, làm thế nào điều này có thể xảy ra? Làm thế nào chiếc máy có thể phản ứng và tấn công lại phần mềm mà chúng tôi đang dùng để tấn công nó? Đây là một chiếc máy tính đã được cách ly an toàn và điều ngạc nhiên nhất là tính năng tìm kiếm trong trình chỉnh sửa registry (Registry Editor - regedit) ngưng hoạt đoạng khi chúng tôi đang sử dụng nó để tìm các khóa đăng ký," Ruiu kể lại.

Hơn 2 tuần trước, Ruiu đã đăng tải dẫn chứng điều tra về trường hợp của mình trên các mạng xã hội Twitter, Facebook, Google+ và giả thuyết mà ông chia sẻ đã thu hút được sự quan tâm của một số chuyên gia bảo mật hàng đầu thế giới. Ruiu tin rằng malware được truyền qua những chiếc bút nhớ (USB) để lây nhiễm vào các phần cứng cấp thấp nhất của máy tính. Với khả năng tập trung vào hệ thống xuất/nhập cơ bản (BIOS), giao diện firmware mở rộng hợp nhất (UEFI) và khả năng là những tiêu chuẩn phần sụn khác, malware nói trên có thể tấn công một loạt các nền tảng, lẩn tránh trước các loại hình nhận dạng phổ biến và sống sót trước những nổ lực diệt trừ triệt để.

Tuy nhiên, câu chuyện của Ruiu vẫn chưa dừng lại. Ông tiếp tục đưa ra một giả thuyết không tưởng khác: loại malware được ông đặt tên là "badBIOS" có khả năng sử dụng tần số cao để lây nhiễm, cụ thể là giữa loa máy tính và microphone để vượt khoảng trống không gian airgap.

Hiện tượng Bigfoot:Chuyên gia bảo mật Dragos Ruiu.

Sự lây nhiễm dai dẳng và bí ẩn của malware badBIOS có thể được ví như Bigfoot - quái vật chân to vẫn được giới khoa học săn tìm trong nhiều thập kỷ qua và sự tồn tại của nó vẫn chưa được khẳng định hoặc phủ nhận. Thật vậy, Ruiu đã thừa nhận rằng trong khi có rất nhiều chuyên gia hỗ trợ điều tra nhưng không ai phản biện quy trình hay phát hiện của ông.Với vai trò và tầm ảnh hưởng lớn trong thế giới bảo mật, Ruiu dĩ nhiên là một mục tiêu hấp dẫn đối với các điệp viên cũng như các hacker nhằm mục đích tài chính. Tuy nhiên, Ruiu không phải là mục tiêu hấp dẫn nhất mà chính là hàng trăm hàng ngàn đồng nghiệp của ông - những người chưa từng đối mặt với hiện tượng kỳ lạ mà Ruiu gặp phải trên máy tính và hệ thống mạng của mình.

Trái ngược với chủ nghĩa hoài nghi phổ biến trong văn hóa bảo mật và hacking, các đồng nghiệp của Ruiu hầu hết đều phản ứng với một sự quan ngại lớn và họ thậm chí bị thuyết phục bởi thông báo của ông về badBIOS.

Vào tuần trước, Alex Stamos - một trong những nhà nghiên cứu bảo mật đáng tin cậy nhất đã viết trên trang Twitter cá nhân rằng: "Mọi người trong giới bảo mật cần phải dõi theo @dragosr và xem những phân tích của anh ta về #badBIOS." Trong khi đó, Jeff Moss - nhà sáng lập hội nghị bảo mật Defcon và Blackhat đồng thời là cố vấn của thư ký Bộ An ninh Nội địa Hoa Kỳ -Janet Napolitano về bảo mật máy tính đã phản hồi trước dòng Tweet của Alex rằng: "Đây không phải là trò đùa, nó thật sự nghiêm trọng" và rất nhiều chuyên gia khác cũng bày tỏ sự đồng tình.

Theo nhà nghiên cứu bảo mật Arrigo Triulzi: "Dragos là một trong những người đáng tin cậy và tôi chưa bao giờ nghĩ anh ta thiếu trung thực. Những gì Ruiu nói không phải là khoa học viễn tưởng được sáng tạo bởi một cá nhân, nhưng chúng ta chưa từng thấy thứ gì tương tự từ trước đến nay."

Những khả năng:

Triulzi cho biết anh đã chứng kiến rất nhiều loại malware tấn côn firmware trong phòng thí nghiệm. Từng có một khách hàng của anh sử dụng máy tính Mac và BIOS của máy bị nhiễm malware. 5 năm trước, bản thân Triulzi cũng đã chứng minh ý tưởng về một loại malware có thể lén lút lây nhiễm các bộ điều khiển giao tiếp mạng nằm trên bo mạch chủ của máy tính. Nghiên cứu của anh được xây dựng dựa trên một cơ sở nghiên cứu của John Heasman - người đã trình diễn cách cấy một loại malware khó phát hiện được biết đến với tên gọi rootkit vào các thành phần ngoại vi liên kết với nhau của một chiếc máy tính - cụ thể hơn là một kết nối được Intel phát triển để liên kết các thiết bị phần cứng vào CPU.

Ngoài ra, theo chuyên gia bảo mật kiêm CEO của công ty thử nghiệm xâm nhập Errata Security - Rob Graham thì vẫn có khả năng sử dụng âm thanh tần số cao để truyền tải các gói dữ liệu qua loa. Các tiêu chuẩn mạng thời gian đầu đều sử dụng kỹ thuật này và gần đây hơn thì các nhà nghiên cứu tại viện MIT cũng đã sử dụng mạng siêu âm để truyền tải dữ liệu.

Ví dụ nêu trên chứng minh tính khả thi của loại rootkit lây nhiễm firmware hay khả năng truyền tải dữ liệu bằng sóng siêu âm trong phòng thí nghiệm. Vậy trên thực tế thì sao? Triulzi gợi ý rằng badBIOS là một thứ khác biệt so với những loại malware mà chúng ta từng biết và nó hoàn toàn có thể được tạo ra. Ông đưa ra dẫn chứng về việc sử dụng một chiếc USB để lây nhiễm trên một loạt các nền tảng máy tính ở cấp độ BIOS, tương tự hệ thống phân phối được tìm thấy trên Stuxnet - một loại sâu máy tính do chính phủ Mỹ phối hợp cùng Israel tạo ra để phá hoại chương trình hạt nhân của Iran. Trước báo cáo của Ruiu về khả năng vượt airgap của badBOS, ông tiếp tục so sánh với Flame - một loại malware được chính phủ "tài trợ" có thể sử dụng tín hiệu Bluetooth để giao tiếp với các thiết bị không kết nối Internet.

Graham nói: "Thật sự, những gì Dragos báo cáo về badBIOS có thể được thực hiện dễ dàng với khả năng của nhiều người. Nếu bỏ ra 1 năm, tôi có thể viết một thứ tương tự badBIOS. Sử dụng sóng âm thanh tần số siêu cao để giao tiếp giữa các máy tính là một điều rất dễ."

Một điều trùng hợp là các tờ báo tại Ý trong tuần này đã đưa tin về việc các điệp viên Nga đã tìm cách theo dõi những cá nhân thap gia hội nghị kinh tế cấp cao G20 diễn ra hồi tháng trước bằng cách đưa cho họ bút nhớ USB và những sợi cáp sạc được lập trình sẵn để chặn hoạt động liên lạc của họ.

Phát hiện:

Trong 3 năm, Ruiu vẫn đang "vật lộn" với badBIOS và cơ chế lây nhiễm của nó vẫn nằm trong bức màn bí ẩn. Vài tháng trước, sau khi mua một chiếc máy tính mới, Ruiu đã nhận ra nó gần như ngay lập tức bị lây nhiễm sau khi ông cắm một chiếc USB vào máy. Ông nhanh chóng đưa ra giả thuyết rằng các máy tính bị lây nhiễm có thể đã truyền malware vào USB và ngược lại.

"Điều tôi nghi ngờ là đã có hiện tượng tràn bộ đệm khi BIOS tự đọc trình điều khiển (driver) và chúng (badBIOS) đã tái lập trình các bộ điều khiển ổ nhớ gây quá tải BIOS và sau đó tự động thêm một thành phần vào bảng BIOS," Ruiu giải thích.

Ông vẫn không biết phải chăng USB chính là công cụ kích hoạt lây nhiễm trên chiếc MacBook Air của mình cách đây 3 năm nay hay không và cũng không loại trừ khả năng USB đã bị lây nhiễm chỉ sau khi tiếp xúc với một chiếc máy nào đó, theo ông là 1 trong số 24 chiếc máy đang sử dụng trong phòng thí nghiệm. Tại hội nghị PacSec diễn ra vào tháng tới, Ruiu cho biết ông đã lên kế hoạch sử dụng một công cụ phân tích USB đắt tiền với hy vọng cung cấp thêm những chứng cứ mới về cơ chế lây nhiễm.

Ông gợi ý badBIOS chỉ là mô-đun kích hoạt của một gói dữ liệu nhiều giai đoạn với khả năng lây nhiễm các hệ điều hành Windows, Mac OS X, BSD và Linux.

"Nó xuất hiện từ mạng máy tính hay xuất hiện từ một chiếc USB bị nhiễm trước đó? Đây cũng là một phỏng đoán cho lý do tại sao máy không thể khởi động từ đĩa CD. Malware muốn duy trì sự hiện diện trên hệ thống và dĩ nhiên nó không muốn bạn khởi động một OS khác mà nó không được lập trình để lây nhiễm," Ruiu đề ra giả thuyết.

Mọi thứ vẫn đang được khắc phục:

Ruiu cho biết ông đã đi đến giả thuyết về khả năng truyền dữ liệu bằng âm thanh tần số cao của badBIOS sau khi quan sát các gói dữ liệu mã hóa được gởi nhận từ một chiếc laptop bị lây nhiễm mà nó không hề có kết nối mạng, nhưng được đặt gần với một chiếc máy tính nhiễm badBIOS khác. Các gói dữ liệu được truyền đi ngay cả khi card Wi-Fi và Bluetooth của laptop đã bị gỡ bỏ. Ruiu cũng ngắt kết nối nguồn để máy chạy bằng pin nhằm loại bỏ khả năng máy nhận được tín hiệu từ kết nối điện. Mặc dù vậy, các công cụ chẩn đoán vẫn cho thấy hoạt động truyền tải các gói dữ liệu vẫn được duy trì giữa 2 chiếc máy đã được cách ly. Sau cùng, khi Ruiu tháo bỏ loa và mic tích hợp trên 2 máy thì lập tức, hoạt động truyền dữ liệu dừng lại.

Nếu để nguyên loa và mic, 2 chiếc máy tính cách ly dường như có thể sử dụng kết nối tần số cao để duy trì tình trạng lây nhiễm badBIOS. Ruiu cho biết: "Máy tính được cách ly airgap vẫn hoạt động như thể đang kết nối Internet. Vấn đề lớn nhất mà chúng tôi đang gặp phải là chúng tôi chỉ có thể chỉnh sửa đơn giản vài thành phần của hệ thống. Nó (badBIOS) vô hiệu hóa nhiều thứ. Thế nhưng ngay khi chúng tôi phá vỡ kết nối giữa 2 máy, mọi thứ được phục hồi tự động. Thật là kỳ lạ."

Vẫn còn quá sớm để tự tin mà nói những gì Ruiu đã và đang quan sát là một loại rootkit lây nhiễm qua USB có thể tấn công thành phần thấp cấp nhất của một chiếc máy tính và sử dụng nó để lây nhiễm trên nhiều hệ điều hành bằng một loại malware không thể phát hiện. Và càng khó hơn để chắc chắn rằng liệu các hệ thống bị lây nhiễm có sử dụng sóng âm thanh tần số cao để giao tiếp với các máy cách ly khác không. Sau gần 2 tuần với các chủ đề thảo luận trực tuyến, không ai có thể xác định vấn đề thật sự mà Ruiu đang gặp phải.

"Nó giống như một loại hình xâm nhập tinh vi và tiên tiến hơn những gì chúng tôi có thể thừa nhận. Chúng tôi nhận thấy cá thủ tục điều tra của mình vẫn quá yếu kém khi đối mặt với những thử thách như vậy. Các công ty cần phải cẩn thận hơn khi sử dụng dữ liệu điều tra nếu chạm trán với những kẻ tấn công tinh vi như trường hợp của badBIOS.

...

Ngay sau khi Ruiu đăng tải những điều tra của mình lên mạng xã hội, một chuyên gia bảo mật nổi tiếng không kém là Phillip Jaenke (còn được biết đến với cái tên rootwyrm) đã đăng tải ý kiến của mình trên trang web riêng và cho rằng mọi người đã hiểu sai về badBIOS cũng như quá lo lắng về nó. Trích lời Jaenke:Phil Jaenke.Trên đây vẫn là ý kiến cá nhân của Jaenke bởi nhiều chuyên gia khác vẫn đồng tình với nghiên cứu của Ruiu. badBIOS là gì, cơ chế hoạt động của nó như thế nào và nó có thật sự nguy hiểm? Hạ hồi phân giải!Theo: ArsTechnica; RootWyrm

iPad Air mạnh mẽ hơn nhưng có chi phí sản xuất rẻ hơn iPad 3

iPad Air là chiếc iPad mạnh mẽ nhất của Apple, nó mạnh hơn rất nhiều lần so với các thế hệ iPad trước, thế nhưng chi phí sản xuất của iPad Air lại rẻ hơn so với...iPad 3. Đó là kết luận của công ty nghiên cứu IHS, sau khi tiến hành xem xét các bộ phận phần cứng, họ cho biết Apple sẽ chỉ mất số tiền từ 274$ đến 361$ (tuỳ thuộc từng phiên bản) để tạo ra một chiếc iPad Air - và nếu ở mức 274$ thì iPad Air vẫn rẻ hơn 42$ so với iPad 3. Với việc tiêu tốn ít tiền hơn trong quá trình sản xuất iPad Air, IHS dự đoán tỷ suất lợi nhuận của Apple sẽ đạt 45% với bản iPad Air 16GB WiFi và 61% với bản iPad Air 128GB (WiFi + LTE).

Với lớp cảm ứng trên iPad Air, có một cảm biến mới được gọi là COP (cycle-olefin polymer) nằm ở phía dưới lớp ngoài cùng của Gorilla Glass - là nơi người dùng chạm tay lên để thao tác. Việc sử dụng cảm biến COP đã giúp iPad Air giờ đây chỉ cần một lớp kính, thay vì hai lớp kính như trước đây. Kết quả là độ dày toàn máy sẽ giảm xuống chỉ còn 1,8mm, mỏng hơn đáng kể so với 2,3mm như trên iPad 3.

Ngoài ra, iPad Air cũng sử dụng ít đèn LED hơn trong việc cung cấp đèn nền cho màn hình. Độ sáng màn hình trên iPad trước đây yêu cầu 84 đèn LED, giờ chỉ còn 36 đèn LED. Các nhà phân tích cho rằng sở dĩ iPad Air sử dụng ít đèn LED hơn bởi nhiều yếu tố: thứ nhất có thể là 36 đèn LED trên iPad Air cho cường độ mạnh hơn, thứ hai đó là iPad Air có màn hình mỏng hơn và Apple dường như đã dùng một tấm film quang học để tận dụng tối đa nguồn sáng.

IHS cũng cho biết Apple chỉ dùng một bộ chip không dây thế hệ mới trên iPad Air - cho phép máy có thể hoạt động với bất cứ nhà mạng nào của Mỹ. Và việc sử dụng bộ chip này đã khiến cho Apple tiết kiệm thêm một khoản phí không hề nhỏ vì chỉ cần đưa ra một bản 4G duy nhất thay vì phải phân chia thành máy Verizon hay AT&T... như trước kia.

Giá thành sản xuất của một vài linh kiện chính trên iPad AirXem thêm: Bên trong iPad Air

- Màn hình 90$, lớp cảm ứng 43$, tổng: 133$;

- Chip A7: 18$ (rẻ hơn 5$ so với chip A5 trên iPad 3);

- Những chip không dây: 32$;

- Bộ nhớ Flash: 9$ cho dung lượng 16GB đến 60$ cho dung lượng 128GB.

CEO JT Wang của Acer từ chức vì kết quả kinh doanh không tốt, vẫn giữ chức chủ tịch đến Q2/2014

Chủ tịch hội đồng quản trị kiêm CEO JT Wang của Acer mới đây đã thông báo về việc từ chức của mình theo sau các kết quả kinh doanh không tốt của công ty. Wang sẽ ngừng giữ chức vụ CEO kể từ ngày 1/1/2014 và người thay thế cho ông sẽ là Tổng giám đốc Jim Wong. Tuy nhiên, Wang vẫn còn ngồi trên chiếc ghế chủ tịch cho đến quý hai năm sau để hỗ trợ việc chuyển đổi công tác cho người kế nhiệm. Trong một phát ngôn của mình, Wang nói ông hối tiếc vì không thế giúp Acer quay trở lại thành công và chịu trách nhiệm về những khoản lỗ của công ty. Một ủy ban đã được thành lập và dẫn đầu bởi nhà sáng lập Stan Shih để phát triển một chiến lược mới giúp tăng giá trị cho các cổ đông của Acer.

Acer hiện vẫn là nhà sản xuất PC lớn thứ 4 thế giới, tuy nhiên doanh thu của hãng đã giảm mạnh trong bối cảnh toàn ngành công nghiệp máy tính cá nhân vẫn chưa có dấu hiệu khởi sắc. Trong quý 3 năm nay, Acer đã báo lỗ 446 triệu USD và đang có ý định cắt giảm 7% nhân lực trên toàn cầu để tiết kiệm 100 triệu USD chi phí hoạt động mỗi năm. Doanh số bán PC của Acer trong ba tháng rồi cũng bị giảm gần 35% so với cùng kì năm ngoái.

Mới đây CEO Thorsten Hiens của một công ty công nghệ lớn khác là BlackBerry cũng đã tuyên bố chuẩn bị từ chức.Nguồn: Acer

LG mở chương trình cho lập trình viên Android mượn thiết bị miễn phí trong 30 ngày

LG mới đây đã công bố mở rộng chương trình hỗ trợ cho lập trình viên Android của mình với việc cho phép các nhà phát triển mượn thiết bị trong quá trình họ viết ứng dụng. Những chiếc máy đầu tiên bao gồm G2, Optimus G Pro và Optimus L9. Thời hạn mượn máy là 30 ngày và lập trình viên chỉ phải trả khoản phí để chuyển máy về lại cho LG sau khi đã hoàn thành công việc của mình. Đại diện LG nói việc cung cấp thiết bị sẽ giúp tạo cảm hứng viết app cho lập trình viên và "chúng tôi kì vọng những phần mềm này sẽ sớm xuất trên LG App Store". Nếu quan tâm, mời các bạn xem thêm chi tiết các bước tham gia ở liên kết nguồn, nhưng có vẻ như chương trình này chỉ áp dụng ở Mỹ vì các máy cho mượn đều được ghi chú kèm theo tên các nhà mạng ở nước này.

Trước đây chương trình hỗ trợ của LG nhắm đến việc cung cấp các công cụ phát triển và hàm API để khai thác những tính năng trên sản phẩm di động và TV của hãng. Mới đây công ty cũng đã ra mắt bộ SDK LG QRemote để lập trình viên tận dụng khả năng phát hồng ngoại trên một số máy LG mới nhằm điều khiển những thiết bị điện tử khác.Nguồn: LG

Đăng ký:

Bài đăng

(

Atom

)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội Nokia_Lumia_1520_ra_mat_Ha_Noi_VN.](https://lh4.googleusercontent.com/-ueQdS3TBuzk/Unmp6Z0pwDI/AAAAAAACvik/KQvgJ_zM7W0/s2048/hitech.ecoin.com.vn-85883f186dc04fac7b08525e6f0d6f5e.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1511.](https://lh4.googleusercontent.com/-LWcc-0KtqpU/Unmp6_Z7_uI/AAAAAAACvis/SnjBr1Domw0/s2048/hitech.ecoin.com.vn-bcd6f63418f1a5a5b78a83fd701bd831.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1559.JPG](https://lh6.googleusercontent.com/-N4_Ph9e_1gY/Unmp75qtYcI/AAAAAAACvi0/JeclfkZK_jU/s2048/hitech.ecoin.com.vn-f5eee5a620db020079307f155de0fbbb.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1527.](https://lh4.googleusercontent.com/-Hs5mJuq9i1I/Unmp85vH6jI/AAAAAAACvi4/DPqZdE893RA/s2048/hitech.ecoin.com.vn-5664fb168980e02771fae5a31b6ef7a8.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1546.](https://lh6.googleusercontent.com/-zjFnS-4RzQs/Unmp9mEazZI/AAAAAAACvi8/r0bsdPeLbaE/s2048/hitech.ecoin.com.vn-315282978ecbc1f92dbee82e856aa666.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1541.](https://lh6.googleusercontent.com/-Dgl1NVnD-i0/Unmp-Gqw5yI/AAAAAAACvjI/AsByRW5bFt8/s2048/hitech.ecoin.com.vn-035c54471104ea476df2ac59b15fc84c.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1537.](https://lh4.googleusercontent.com/-Whq3MEbeY4s/Unmp-k9Er2I/AAAAAAACvjU/WKtMeWP3Cc8/s2048/hitech.ecoin.com.vn-387d860bfe74de6412f038dec5e93806.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1521.](https://lh5.googleusercontent.com/-tMpXjot9D4w/Unmp_SROQTI/AAAAAAACvjY/0fpFZ9sVPrg/s2048/hitech.ecoin.com.vn-549c1db13905f9673006ba2ff6623b87.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1581.](https://lh5.googleusercontent.com/-ZjHY02zk-MM/Unmp_17gcMI/AAAAAAACvjg/wCYpB_KaGPU/s2048/hitech.ecoin.com.vn-79a2e3a9007b77776a7e5d0518b84a72.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1578.](https://lh4.googleusercontent.com/-s_aCCN-Ghm4/UnmqAVbtsJI/AAAAAAACvjs/AMYHpi6FeP8/s2048/hitech.ecoin.com.vn-fd9029bd5ec2242815493373713545aa.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1595.](https://lh5.googleusercontent.com/-3oXiIY7pH4U/UnmqA16wOzI/AAAAAAACvjw/bdkcAgJ8jEs/s2048/hitech.ecoin.com.vn-4103c9a7259083c58192b77d1d4a5bd2.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1613.](https://lh3.googleusercontent.com/-667AooLq6qM/UnmqBhTn9gI/AAAAAAACvj8/PfpS6BqOxl8/s2048/hitech.ecoin.com.vn-114932ef7c96e79371a39d2b26f8a5ba.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1602.](https://lh3.googleusercontent.com/-yMHdU7_cXL8/UnmqCWMAe2I/AAAAAAACvkA/RWWqjkdjJLQ/s2048/hitech.ecoin.com.vn-65dac1640bcf2f1679dcd9458b485270.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1736.](https://lh3.googleusercontent.com/-gciy_mL26t0/UnmqCy0G6wI/AAAAAAACvkI/KZA5q0Pe4A8/s2048/hitech.ecoin.com.vn-e15dfa0389bb0bd9a3eba2048198f20f.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1741.](https://lh3.googleusercontent.com/-rhguZL2KJOo/UnmqDcRoQWI/AAAAAAACvkU/DQMVWDgaH3E/s2048/hitech.ecoin.com.vn-31d5701f671ed916ed9a059f6a1278b8.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1676.](https://lh5.googleusercontent.com/-DxGDSsz00VE/UnmqEB7fHvI/AAAAAAACvkc/vUBy1uUfiy8/s2048/hitech.ecoin.com.vn-6698f6e2b3cc36c615ccc34f76fc8dfa.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1680.](https://lh5.googleusercontent.com/-9cmbKSDjrpA/UnmqE4kk0PI/AAAAAAACvkg/YU25KTZ26VQ/s2048/hitech.ecoin.com.vn-7475252ccd82f8c6231146723cfbb821.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1704.](https://lh4.googleusercontent.com/-ckiCiaRQ8og/UnmqFbA1cpI/AAAAAAACvks/5YHcsaLhnbY/s2048/hitech.ecoin.com.vn-a7a8bf36e4ffa35d306ea6c253e31008.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội TMK_1725.](https://lh6.googleusercontent.com/-jz3A7I-bJ7M/UnmqGN5MgmI/AAAAAAACvkw/fzrrsgvC8-Q/s2048/hitech.ecoin.com.vn-ea858e44d8dc3603ecf54810fd5f355c.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội 2013-11-05-0925.](https://lh6.googleusercontent.com/-DYw3hIYQSfs/UnmqGiaKFII/AAAAAAACvk4/XyihKL_wCaI/s2048/hitech.ecoin.com.vn-ef4713301f2d65531b8cacd06ec76369.jpg)

![[Hình ảnh] Sự kiện Nokia ra mắt Lumia 1520 tại Hà Nội 2013-11-05-0920.](https://lh4.googleusercontent.com/-U890cB4K1Jw/UnmqHAM2LPI/AAAAAAACvlA/aTqFVm852D4/s2048/hitech.ecoin.com.vn-0d5ae3ebd94c595c2e84c7f380927a99.jpg)