Hiện đang có nhiều nguồn tin cho rằng Ferrari sẽ lên kế hoạch cho ra mắt mẫu xe mới nhất của họ - mẫu xe kế thừa chiếc F430 Scuderia - vào mùa hè năm nay tại triễn lãm Frankfurt Motor Show. Mẫu xe mới của hãng xe thể thao lừng danh nước Ý sẽ được phát triển dựa trên nền tảng của chiếc Ferrari 458 Italia, tên gọi mới sẽ là 458 Scuderia. Chiếc Scuderia gần đây nhất là mẫu F430 đã ra mắt cách đây 4 năm trước khi mẫu xe danh tiếng 458 Italia được ra đời.

458 Scuderia được Ferrari xem là mẫu xe khoả lấp mọi khuyết điểm của chiếc F430 Scuderia ngày nào. Tuy nhiên, vì những ảnh hưởng của khủng hoảng kinh tế toàn cầu, ngày nó ra mắt đã được Ferrari dời lại 1 năm so với dự kiến ban đầu. Chiếc F430 của Ferrari đã và đang được xem là một trong những mẫu xe có kiểu dáng quyến rũ và được yêu thích nhất của hãng xe thể thao nước Ý. Ferrari hiện đang làm việc hết công suất để có thể chắc chắn rằng mẫu xe mới nhất của họ có thể đáp ứng được kì vọng lớn lao của người hâm mộ và đánh bại những đối thủ nặng kí đến từ McLaren và Lamborghini.

Những cái tiến mới đang được ứng dụng vào 458 Scuderia bao gồm hộp số ly hợp kép 7 cấp thế hệ mới, động cơ V8 4.5L dạng phẳng, hệ thống điều chỉnh khí động học trên xe và trọng lượng được giảm xuống mức dưới 1.315kg. Động cơ V8 mới sản sinh ra công suất cực đại khoảng 600 mã lực, cao hơn động cơ của 458 Italia khoảng 38 mã lực. Những tay đòn nối được làm bằng vật liệu và thiết kế mới giúp động cơ vận hành hiệu quả hơn ở vòng tua cực cao, từ 9.000 - 9.300 vòng/phút. Ngoài ra, động cơ này còn được trang bị một ECU thế hệ mới cùng một hệ thống hút & xả khí thải tân tiến, nó được gọi là "arrabbiato" - có nghĩa là "sự giận dữ" trong tiếng Ý.

Ferrari 458 Scuderia sẽ được ra mắt fan hâm mộ tại triễn lãm Frankfurt Auto Show vào cuối mùa hè năm nay với giá bán chưa được tiết lộ.Theo egmCarTech

Chủ Nhật, 26 tháng 5, 2013

Ferrari 458 Scuderia sẽ được ra mắt tại triễn lãm Frankfurt mùa hè này, mạnh mẽ hơn & nhẹ nhàng hơn.

Nhãn:

458 Italia

,

458 Scuderia

,

F430

,

F430 Scuderia

,

ferrari

,

Ferrari 458 Italia

,

Frankfurt Motor Show

,

mclaren

,

Xe

,

Xe ô tô

Câu chuyện xung quanh Stuxnet - vũ khí nguy hiểm trong thế giới mạng

Được nhận diện là một nguy cơ bảo mật bùng nổ vào tháng 6 năm 2010, sâu máy tính Stuxnet đã lây nhiễm vào ít nhất 14 cơ sở công nghiệp của Iran, trong đó có cả một nhà máy là giàu uranium. Stuxnet đã gây nên một mối lo ngại rất lớn đó là sâu máy tính giờ đây có thể được sử dụng để phá hoại sản xuất chứ không chỉ dùng cho mục đích thăm dò hay đánh cắp thông tin nữa. Điều đáng chú ý là Stuxnet có cơ chế hoạt động cực kì phức tạp, kèm theo đó là một số đặc tính rất riêng, rất nguy hiểm, thậm chí nó đã khai thác thành công một số lỗi mà người ta chưa hề biết đến để thực hiện mục đích của mình.

Cách hoạt động của Stuxnet

Sâu máy tính (worm) và virus đều được thiết kế nhằm mục đích phá hoại dữ liệu hoặc các hệ thống máy tính. Tuy nhiên, worm nguy hiểm hơn bởi nó có khả năng tự sao chép và tự lan truyền giữa các máy tính với, thường là sẽ thông qua một mạng máy tính. Stuxnet chính là một con worm và nó hoạt động theo 3 giai đoạn. Đầu tiên, nó sẽ nhắm đến các máy tính sử dụng Windows để lây nhiễm và tiếp tục lan truyền qua mạng bằng biện pháp tự sao chép. Sau đó, Stuxnet sẽ nhắm vào Step7, một phần mềm chạy trên Windows do Siemens phát triển để kiểm soát các thiết bị công nghiệp, ví dụ như van, lò nung... Cuối cùng, sâu này sẽ tìm cách phá hỏng các bộ lập trình logic (programmable logic controller - PLC, dùng để kiểm soát các hệ thống, máy móc và công cụ dùng trong công nghiệp). Quy trình chi tiết thì như sau:

Cũng vì khả năng của mình mà chủ nhân của Stuxnet có thể bí mật trinh thám xem những hệ thống công nghiệp nào được sử dụng ở cơ sở sản xuất của nạn nhân. Chúng thậm chí còn có thể làm cho các máy li tâm quay nhanh đến nỗi hỏng trục mà người vận hành không hề hay biết. (Tính đến ngày hôm nay Iran cũng chưa xác nhận một bài báo nói rằng Stuxnet đã làm hỏng một số máy li tâm của họ).

Nguy hiểm hơn, Stuxnet bao gồm nhiều thành phần và được phân tán nhiều nơi để có thể được cập nhật khi cần. Nó cũng có cơ chế giả dạng tập tin thư viện liên kết động (DLL) rất tinh vi nên có thể đánh lừa việc truy cập file DLL của phần mềm Step7. Theo giải thích của Symantec, Step 7 sử dụng một thư viện tên là S7otbxdx.dll để truy cập vào các bộ PLC. Stuxnet sẽ thay thế tập tin này bằng phiên bản riêng của nó, nhờ vậy mà sâu có thể can thiệp vào quá trình đọc, ghi dữ liệu từ máy tính đến PLC.

Stuxnet được lập trình để có thể bí mật lây từ máy Windows này sang máy Windows khác. Ngay cả khi máy không được kết nối Internet thì Stuxnet vẫn có thể tự sao chép mình thông qua các ổ đĩa USB. Chính vì đặc biệt tính này mà các chuyên gia bảo mật khi đó đã lo lắng rằng Stuxnet sẽ nhanh chóng lây lan ra thế giới bên ngoài. Thực chất thì vào tháng 10 năm ngoái, Thư kí bộ quốc phòng Leon Panetta của Mỹ đã từng lên tiếng rằng nước này đang có nguy cơ bị tấn công bởi một trận "Trân Châu Cảng trong không gian số". Một đợt tấn công như vậy có thể làm xe lửa trật đường ray, nguồn nước bị nhiễm độc cũng như đánh sập cả hệ thống lưới điện quốc gia. Ngay sau đó một tháng, tập đoàn năng lượng Chevron (trụ sở chính tại Mỹ) thừa nhận họ chính là công ty Hoa Kì đầu tiên bị nhiễm Stuxnet.

Quay trở lại con sâu Stuxnet, cho đến nay người chịu trách nhiệm sáng tạo ra nó vẫn chưa hề bị chính thức phát hiệm. Tuy nhiên, kích thước và mức độ nghiêm trọng của nó đã khiến các chuyên gia tin rằng Stuxnet đã được tạo nên nhờ có sự hậu thuẫn của một quốc gia nào đó. Hai "kẻ tình nghi" hàng đầu được giới bảo mật đưa ra là Mỹ và Israel bởi họ có mối quan hệ không tốt với Iran. Ngoài ra, Mỹ cũng đang có rất nhiều nỗ lực để ngăn chặn chương trình hạt nhân của Iran này nên không loại trừ khả năng họ tạo ra một sâu máy tính để phá hoại đối thủ của mình.

Với một cú đánh mạnh do Stuxnet gây ra, kịch bản về một ngày tận thế trong đó mọi thứ điều khiển bằng máy tính đều bị tê liệt đã bắt đầu dần dần trở thành hiện thực. Những gì diễn ra trong phim Live Free or Die Hard 4 có thể sẽ được áp dụng và nhà nghiên cứu Schouwenberg nói rằng khi đó, "khoa học viễn tưởng bổng nhiên trở thành sự thật". Nhưng ai sẽ là người cứu thế giới? Đó sẽ không phải là Bruce Willis, một chàng trai có 27 tuổi có tóc đuôi ngựa như trong phim, mà chính các chuyên gia và kĩ sư bảo mật sẽ lật ngược thế cờ.Quá trình Stuxnet xuất hiện

Đi ngược dòng lịch sử, chúng ta hãy cùng xem Stuxnet được người ta tìm ra như thế nào. Mọi chuyện bắt đầu vào tháng 6 năm 2010 khi công ty bảo mật VirusBlokAda (trụ sở tại Belarus) nhận được email than phiền của một khách hàng ở Iran rằng máy tính của anh này cứ bị khởi động lại mãi. Mặc dù đã tìm nhiều cách can thiệp nhưng tình trạng này vẫn tiếp diễn. VirusBlokAda tin rằng chiếc máy này đã bị nhiễm phần mềm mã độc và họ phát hiện ra là malware đã khai thác một lỗi zero day ở các tập tin LNK dùng để tạo shortcut trên Windows (zero day là thuật ngữ được sử dụng để chỉ các lỗ hổng bảo mật mà người ta chưa từng biết đến).

Khi các file LNK này được chép vào ổ USB, lúc cắm sang máy khác, Windows Explorer sẽ tự quét nội dung chứa trên ổ nhờ tập tin autorun.inf và điều này đã tạo điều kiện cho malware được kích hoạt. Khi chạy lên, nó sẽ âm thầm lặng lẽ cài vào máy tính một file lớn hơn, sau đó tự chia nhỏ rồi ẩn vào nhiều nơi khác nhau. VirusBlokAda đã thông báo mối nguy hiểm này cho Microsoft vào ngày 12/7/2010. Hãng làm Windows đã quyết định đặt cái tên Stuxnet cho con sâu máy tính và cái tên này được lấy từ những tập tin .stub, MrxNet.sys nằm trong mã nguồn của worm.

Mối nguy hiểm chưa từng thấy

Trong thời gian sau đó, Stuxnet ngày càng được biết đến nhiều hơn, người ta cố gắng tìm kiếm các mẫu (sample) của nó để phân tích. Nhiều người khám phá ra rằng thực chất Stuxnet đã được phát tán từ hồi tháng 6/2009, tức một năm trước đó. Ngoài ra, người tác giả viết nên Stuxnet cũng đã từng 3 lần cập nhật sản phẩm của mình.

Lúc đầu, các nhà nghiên cứu chỉ nghĩ đơn giản rằng Stuxnet là một công cụ để cạnh tranh không lành mạnh trong kinh doanh. Tuy nhiên, họ phát hiện ra rằng con sâu này đã dùng chứng thực số (digital certificate) lấy từ hai hãng sản xuất Đài Loan nổi tiếng là Realtek và JMicro để làm cho hệ thống bảo mật tin rằng Stuxnet chỉ là một phần vô hại. Nguy hiểm hơn, cách thức giả mạo này cực kì nguy hiểm và đây là lần đầu tiên người ta thấy nó.

Nó nguy hiểm đến độ các nhà chuyên gia bảo mật phải chia sẻ thông tin và nghiên cứu của mình qua email hoặc qua các diễn đàn riêng tư trên mạng. Đây là một điều cực kì bất bình thường bởi các công ty bảo mật đều muốn giữ riêng cho mình thông tin về loại malware mới để tạo lợi thế cạnh tranh cũng như uy tín. Theo như Giám đốc nghiên cứu trưởng Mikko H. Hypponen của F-Secure, sự việc này chỉ có thể được xếp vào loại "cực kì bất bình thường". Ông nói thêm như sau: "Tôi chưa nghĩ ra được lĩnh vực IT nào khác mà có được sự hợp tác tích cực giữa các đối thủ với nhau".

Truy tìm và phân tích dấu vết

Để tìm hiểu hoạt động của Stuxnet, các nhà nghiên cứu tại Kaspersky cũng như nhiều hãng bảo mật khác phải thực hiện dịch ngược mã (reverse engineering) để biết sâu này chạy như thế nào. Càng đào sâu, họ càng phát hiện ra được nhiều thứ, chẳng hạn như số lượng máy bị nhiễm, bao nhiêu % máy bị nhiễm là ở Iran, thông tin về hệ thống phần mềm của Siemens...

Trong quá trình dịch ngược, Schouwenberg thật sự bị bất ngờ khi Stuxnet không chỉ khai thác 1 mà đến 4 lỗ hổng zero day trong Windows. "Nó không chỉ là con số gây chấn động mà mỗi một lỗ hỗng đều bổ sung một cách hoàn hảo và đẹp mắt cho các lỗ hổng còn lại". Ngoài lỗ hổng nằm trong tập tin LNK và Windows Explorer mà chúng ta đã nói đến ở trên, Stuxnet còn tận dụng thêm lỗ hổng khi các máy tính chia sẻ máy in trong cùng một mạng. Hai lỗi còn lại liên quan đến quyền thực thi trong hệ thống. Stuxnet được thiết kế để có được quyền ở cấp hệ thống, tức là một trong những quyền cao nhất, ngay cả khi máy tính đã được thiết lập một cách kĩ càng. Schouwenberg nhận xét đây là một cách thực thi mà chỉ có từ "thông minh" là thích hợp để diễn tả.

Schouwenberg và các đồng nghiệp của mình tại Kaspersky sớm đi đến kết luận rằng mã nguồn của Stuxnet quá phức tạp, do đó một nhóm nhỏ khoảng 10 hacker không thể nào tạo ra được một phần mềm như thế. Nếu có, họ sẽ mất từ hai đến ba năm để hoàn thiện. Ngoài ra, Stuxnet có dung lượng đến 500KB, gấp nhiều lần so với mức 10-50KB của các malware thông thường. Chính vì thế mà họ mới nghi ngờ rằng có bàn tay của chính phủ một nước nào đó can thiệp và tài trợ cho dự án malware kinh khủng này.Trong khi đó, ở công ty bảo mật Symantec, kĩ sư Liam O Murchu cùng các đồng nghiệp và đội thợ săn malware của hãng này đã phát hiện ra rằng khi Stuxnet đột nhập vào một máy tính nào đó, nó sẽ liên lạc với hai tên miền http://www.mypremierfutbol.com và http://www.todaysfutbol.com để báo cáo thông tin về các máy mới bị nhiễm. Nơi host máy chủ của hai tên miền này đặt tại Malaysia và Đan Mạch. Những thông tin được Stuxnet chuyển về cho hacker bao gồm địa chỉ IP, hệ điều hành và phiên bản tương ứng, máy có cài ứng dụng Step7 hay không.Những máy chủ dạng như thế này được giới bảo mật gọi là Command & Control Server (C&C Server - máy chủ ra lệnh và điều khiển). Lợi dụng việc Stuxnet gửi ngược thông tin như đã nói ở trên, Symantec thiết lập nên biện pháp để mỗi khi Stuxnet cố gắng liên lạc với máy chủ của nó, nó sẽ bị đánh lừa và chuyển hướng sang server của Symantec. Kĩ thuật này gọi là "sink hole" và người ta cũng hay xài nó để hạn chế hoạt động của botnet.

Kết hợp dữ liệu thu được từ biện pháp sink hole, cộng với việc phân tích mã nguồn cũng như các báo cáo tại hiện trường, các chuyên gia đã có thể chắc chắn rằng Stuxnet được thiết kế riêng để nhắm vào các hệ thống của Siemens vốn đang được dùng để vận hành các máy li tâm dùng trong chương trình làm giàu hạt nhân của Iran. Kaspersky cũng biết được là mục tiêu tài chính không phải là thứ mà Stuxnet muốn đạt được, và họ có thể kết luận rằng con sâu này được sự hậu thuẫn của một nước nào đó. Các chuyên gia bảo mật trên khắp toàn cầu cũng hết sức ngạc nhiên vì đây là lần đầu tiên họ chứng kiến một nguy cơ bảo mật máy tính có ảnh hưởng đến chính trị trong thế giới thực.

Biến thể của Stuxnet

Duqu

Vào tháng 9/2011, một sâu máy tính mang tên Duqu được phát hiện bởi Phòng thí nghiệm CrySyS Lab ở Đại học Kinh tế và Kĩ thuật Budapest thuộc Hungary. Cái tên này được lấy từ tiền tố "~DQ" của các file mà con sâu này tạo ra. Duqu được cho là có cách hoạt động y như Stuxnet, tuy nhiên mục đích của nó thì khác hẳn. Symantec tin rằng Duqu được tạo ra bởi chính tác giả của Stuxnet hoặc do một ai đó có quyền truy cập vào mã nguồn Stuxnet. Chú sâu này cũng có chữ kí số hợp pháp đánh cắp từ hãng C-Media (Đài Loan) và nó sẽ thu thập thông tin để chuẩn bị cho các đợt tấn công trong tương lai.

Flame

Đến tháng 5/2012, Kaspersky Lab được Ủy ban Truyền thông Quốc tế (ITU) yêu cầu nghiên cứu một mẫu malware vốn bị nghi ngờ là đã phá hoại tập tin của một công ty dầu mỏ Iran. Trong quá trình làm việc theo yêu cầu của ITU, hệ thống tự động do Kaspersky xây dựng phát hiện thêm một biến thể khác của Stuxnet. Lúc đầu, Schouwenberg và đồng nghiệp tưởng rằng hệ thống đã mắc phải một lỗi nào đó bởi malware mới không có sự tương đồng rõ ràng nào với Stuxnet cả. Thế nhưng sau khi nghiên cứu kĩ mã nguồn của malware mới, họ tìm thấy một tập tin tên là Flame, vốn từng có mặt trong những bản Stuxnet đầu tiên. Trước đây người ta nghĩ Stuxnet và Flame hoàn toàn không có can hệ gì nhưng bay giờ thì các nhà khoa học đã nhận ra rằng Flame thực chất chính là người tiền nhiệm của Stuxnet nhưng vì một cách nào đó mà người ta không tìm thấy nó trước Stuxnet.

Về kích thước, Flame nặng đến 20MB, gấp 40 lần so với Stuxnet, và một lần nữa, các nhà nghiên cứu, trong đó có Schouwenberg, nghi ngờ rằng lại có bàn tay của chính phủ một nước nào đó can thiệp vào. Để phân tích Flame, Kaspersky cũng xài kĩ thuật sinkhole giống như lúc Symantec nghiên cứu Stuxnet. Khi Flame liên lạc với các server của nó, dữ liệu đã được chuyển về máy chủ do Kaspersky quản lí và tại đây, các thông tin về thẻ tín dụng cũng như cổng proxy bị đánh cắp đã lộ diện. Việc xác định chủ sở hữu các server của Flame được Schouwenberg nhận xét là rất khó khăn.

Nói đến tính chất, nếu như Stuxnet được tạo ra để phá hủy mọi thứ thì Flame chỉ đơn giản đóng vai trò gián điệp. Flame lây lan qua USB và có thể nhiễm vào các máy tin được chia sẻ trên cùng một mạng. Khi Flame đã xâm nhập thành công vào máy tính, nó sẽ tìm kiếm những từ khóa trong các tập tin PDF tuyệt mật, sau đó tạo và gửi một bản tóm tắt của tài liệu này về hacker. Mọi hoạt động của Flame đều không dễ dàng bị phát hiện bởi tập tin gửi về máy chủ C&C bị chia nhỏ thành nhiều gói, chính vì thế mà nhà quản trị mạng sẽ không thấy đột biến bất thường nào trong việc sử dụng dung lượng mạng.Mô hình minh hoa cho việc gửi dữ liệu về C&C ServerẤn tượng hơn, Flam còn có thể trao đổi dữ liệu với bất kì thiết bị Bluetooth nào. Thực chất, kẻ tấn công có thể đánh cắp thông tin hoặc cài một malware khác vào các thiết bị Bluetooth và nếu nó được kết hợp với "Bluetooth rifle" - một ăng-ten định hướng dùng cho máy tính có trang bị Bluetooth - tầm hoạt động của Flame có thể lên đến 2 kilomet.

Tuy nhiên, điều đáng quan tâm nhất ở Flame đó là cách mà nó thâm nhập vào máy tính: thông qua một bản cập nhật cho Windows 7. Người dùng vẫn nghĩ rằng mình đang tải về một bản update chính chủ của Microsoft nhưng thực chất nó chính là Flame và việc này nguy hiểm hơn nhiều so với chỉnh bản thân chú sâu này. Schouwenberg ước tính rằng chỉ có khoảng 10 lập trình viên trên thế giới có đủ khả năng viết ra tính năng này. Hypponen của F-Secure thì nhận xét rằng Flame đã phá vỡ được hệ thống bảo mật tầm cỡ quốc tế mà đáng ra chỉ có thể làm bởi một siêu máy tính và rất nhiều nhà khoa học.

Nếu thật sự chính phủ Mỹ đứng đằng sau Flame, chắc chắn mối quan hệ giữa Microsoft và một trong những đối tác lớn nhất của hãng là chính phủ Mỹ sẽ trở nên rất căng thẳng. Hypponen nói: "Tôi đang đoán là Microsoft đã từng có một cuộc điện thoại với Bill Gates, Steve Ballmer cũng như Barack Obama. Tôi rất muốn nghe nội dung cuộc điện thoại đó".

Guass

Trong lúc dịch ngược Flame, Schouwenberg và đội của mình phát hiện thêm một biến thể nữa, đó chính là Gauss. Mục đích của nó gần giống Flame, đó là giám sát âm thầm các máy tính bị lây nhiễm. Gauss bị phát hiện bởi hệ thống các thuật toán để tìm ra điểm tương đương do Kaspersky làm ra. Chú sâu mới này sẽ ẩn mình trên các USB và có nhiệm vụ lấy trộm các tập tin và mật khẩu của các ngân hàng Li Băng, còn động cơ vì sao thì chưa rõ. Dữ liệu sau khi lấy được sẽ chứa trên chính chiếc USB này. Khi cắm nó vào một máy tính khác có kết nối mạng và đã bị nhiễm Gauss, Gauss sẽ thu thập thông tin và gửi nó về máy chủ C&C.

Lần này, khi đang truy dấu vết, các server C&C của Gauss bỗng nhiên biến mất, và đây là động thái cho thấy tác giả của malware này đang có ý che đậy thật nhanh hoạt động của mình. May mắn là Kaspersky đã thu thập đủ thông tin cần thiết để bảo vệ các khách hàng của hãng khởi Gauss, tuy nhiên Kaspersky đang không biết rằng việc làm nào của hãng khiến hacker biết mình đang bị theo dõi.

Kết

Jeffrey Carr, CEO của hãng bảo mật Taia Global cho biết rằng Stuxnet, Gauss hay Flame quả thật nguy hiểm, tuy nhiên chúng đều đã bị phơi bày ra ánh sáng. "Những ai bỏ hàng triệu đô la vào các con sâu này thì tất cả số tiền của họ đều đã trở nên lãng phí". Stuxnet cũng chỉ làm chậm quá trình làm giàu uranium của Iran được chút ít mà thôi. Mối nguy hiểm thật sự ở đây nằm ở các hệ thống máy công nghiệp đang được kết nối và vận hành qua Internet. Chỉ cần tìm kiếm trên Google đúng cách, hacker có thể biết được cách truy cập vào một hệ thống nước của Mỹ. Và thường thì các nhà quản lí sẽ không đổi mật khẩu mặc định, do đó hacker hoàn toàn có thể kiểm soát những hệ thống đó.

Ngoài ra, các công ty cũng thường chậm chạp trong việc cập nhật giải pháp kiểm soát công nghiệp. Kaspersky biết được rằng hiện tại có rất nhiều công ty cung cấp dịch vụ, hạ tầng quan trọng mà lại đang sử dụng các OS có tuổi đời lên tới 30. Tại Washinton, các chính trị gia đã yêu cầu thông qua luật buộc những hãng như thế phải tăng tính bảo mật của mình.

Trong lúc chờ đợi, các thợ săn virus tại Kaspersky, Symantec, F-Secure cũng như khắp các hãng bảo mật khác sẽ tiếp tục cuộc chiến của mình. Schouwenberg nhận xét rằng ngày càng có nhiều bên tham gia hơn và anh rất tò mò để xem trong 10 hay 20 năm tới, mọi chuyện sẽ diễn biến như thế nào.

Nhãn:

bảo mật

,

Duqu

,

Kaspersky

,

sâu máy tính

,

Stuxnet

,

Symantec

,

Tin tức - Sự kiện

,

virus

,

worm

[The Big Picture] Tổng kiểm kê số lượng chim hải âu rụt cổ trên quần đảo Farne

Cứ mỗi 5 năm, các nhân viên của tổ chức National Trust thực hiện một cuộc tổng kiểm kê số lượng chim hải âu rụt cổ trên quần đảo Farne, ngoài khơi bờ biển Đông Bắc nước Anh. Loài chim xinh đẹp này trở về quần đảo Farne để sinh để trong những chiếc tổ được đào sâu dưới mặt đất. Farne là nơi lý tưởng cho các loài chim biển sinh sản vì nó an toàn, có nguồn thức ăn dồi dào, và ít thú ăn thịt dưới mặt đất. Trong cuộc kiểm kê số lượng năm 2008, người ta đã ghi nhận được 36.500 cặp chim hải âu rụt cổ đang sinh sống trên quần đảo Farne, giảm khoảng 1/3 so với kết quả kiểm kê vào năm 2003. Các nhà nghiên cứu cũng lo sợ rằng thời tiết khắc nghiệt sẽ ảnh hưởng xấu tới số lượng đàn chim hải âu rụt cổ. Hồi tháng Ba vừa qua, hàng ngàn con chim đã bị chết do những đợt gió lạnh và mùa Hè năm ngoái, nhiều con chim đã bị nước cuốn trôi khỏi tổ. Hiện tại, các nhân viên của National Trust đã đi kiểm tra từng tổ một của loài chim hải âu rụt cổ để đếm số lượng cá thể loài chim nà, kết quả sẽ có vào tháng Bảy.

Những con chim hải âu rụt cổ trở về nơi chúng sẽ sinh sản vào mùa hè trên quần đảo Farne, Đông Bắc nước Anh, 16/05/2013. Chúng còn thường được gọi là “vẹt biển” vì màu sắc sặc sỡ trên bộ lông.

Các nhân viên thuộc tổ chức National Trust gồm Will Scott, David Kinchin Smith, Samantha Morgan và Laura Shearer đưa tay xuống các hang của chim hải âu rụt cổ để kiểm tra tổ của chúng trong cuộc tổng kiểm kê số lượng loài chim này trên quần đảo Farne, 16/05/2013.

Quần đảo Farne là nơi mang lại sự an toàn cho các loài chim làm tổ, cung cấp nguồn thức ăn dồi dào và có ít thú ăn thịt trên mặt đất, mặc dù những lo lắng về mùa Đông khắc nghiệt có thể ảnh hưởng đến số lượng sinh sản.

Những con chim hải âu rụt cổ trở về nơi chúng sẽ làm tổ để sinh sản trên quần đảo Farne, 16/05/2013. Theo tổ chức National Trust, trong cuộc tổng kiểm kê mới đây hồi năm 2008 đã ghi nhận một số lượng lớn chim hải âu rụt cổ bị biến mất, với khoảng 36.500 cặp. Năm 2003, tổng số lượng loài này là 55.674 cặp.

Khách du lịch đi tham quan quần đảo Farne vào mùa chim hải âu rụt cổ sinh sản, 16/05/2013.

Hai nhân viên của tổ chức National Trust là Will Scott và Samantha Morgan cười vui vẻ khi họ đưa tay xuống tổ của loài chim hải âu rụt cổ để kiểm tra số lượng. Những con chim hải âu rụt cổ làm tổ bên dưới mặt đất nên đây là cách duy nhất để biết được liệu nó có đẻ trứng trong đó không.

Will Scott, một nhân viên của National Trust, bế một con chim hải âu rụt cổ trên tay trong lúc đi kiểm kê số lượng. Theo National Geographic, loài chim này có cân nặng trung bình khoảng nửa kg và cao chừng 25cm.

Các nhân viên của National Trust lo ngại rằng mùa Đông quá khắc nghiệt đã ảnh hưởng đến số lượng của loài chim hải âu rụt cổ. Quần đảo Farne là một “vương quốc” khổng lồ cho các loài chim biển, với 23 loài khác nhau.

Khách du lịch chụp ảnh khi họ đi tham quan quần đảo Farne nơi những con chim hải âu rụt cổ trở về để làm tổ và sinh sản trên mặt đất, 16/05/2013.

Những con chim hải âu rụt cổ có thể chứa một vài con cá trong mỏ của nó để mang về tổ cho chim con một lúc.

Loài hải âu rụt cổ có thể sống được 20 năm hoặc hơn. Hàng ngàn xác chết của các loài chim đã trôi dạt vào bờ biển Đông Bắc hồi cuối tháng Ba vừa rồi do thời thiết quá lạnh.

Các nhân viên kiểm tra tổ của loài chim hải âu rụt cổ, các tổ này thường sâu khoảng 60 – 90cm.

Những con chim hải âu rụt cổ đẻ 1 trứng mỗi năm và thường là cùng bạn tình và chúng trở về đúng tổ của nó hàng năm.

Khách du lịch ngồi bên ngoài nhà thờ St. Cuthbert trên quần đảo Farne, 16/05/2013.

Loài chim hải âu rụt cổ là những chuyên gia bay lượn. Chúng có thể vỗ cánh 400 lần một phút và có thể đạt tốc độ 88km/h.

Nhãn:

ảnh đẹp

,

chim

,

chim hải âu rụt cổ

,

hải âu rụt cổ

,

kiểm kê số lượng

,

loài chim hải âu rụt cổ

,

quần đảo Farne

,

the big picture

,

Tin tức - Sự kiện

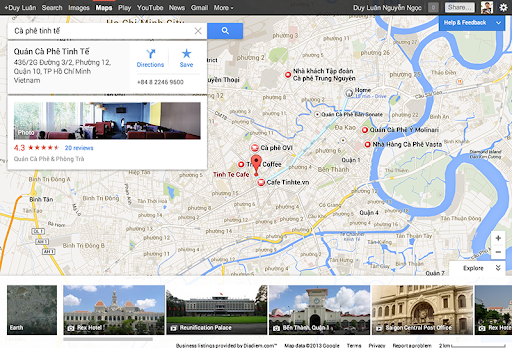

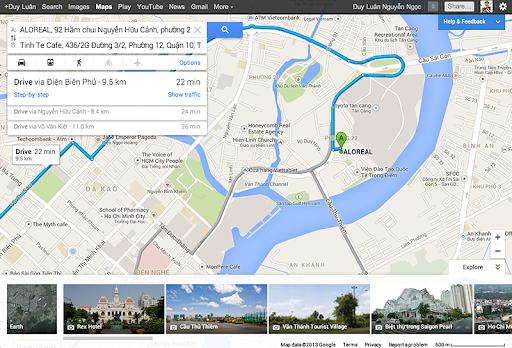

[Thủ thuật] Sử dụng Google Maps phiên bản mới bằng cách chỉnh sửa cookie của Chrome

Trong sự kiện Google I/O mới diễn ra, Google cho biết hãng đã làm mới giao diện, đồng thời bổ sung thêm một số tính năng mới cho dịch vụ bản đồ của mình. Tuy nhiên, tính đến thời điểm hiện tại thì bản update này vẫn chưa mở cho người sử dụng. May mắn là mới đây, cộng đồng mạng đã tìm cách chỉnh sửa cookie trình duyệt để buộc Google Maps tải lên phiên bản mới để chúng ta trải nghiệm. Tất cả những gì bạn cần là trình duyệt Chrome, sau đó truy cập vào đây để cài plugin cho phép can thiệp vào cookie. Khi đã cài xong, truy cập vào maps.gooogle.com, bạn sẽ thấy nút hình chiếc bánh quay xuất hiện ở cạnh tranh địa chỉ. Nhấn vào đây, tìm mục "NID", chỉnh sửa phần "Value" thành nội dung mà mình cung cấp ngay bên dưới. Tiếp tục nhấn nút "Submit cookie change" và refresh lại trang Google Maps là xong. Bạn chỉ phải chỉnh sửa 1 lần duy nhất, những lần sau Google Maps sẽ tự chuyển sang giao diện mới cho bạn.

Về trải nghiệm, Google Maps phiên bản mới tận dụng tối đa diện tích màn hình của chúng ta để hiển thị bản đồ chứ không bị chia đôi như trước. Giao diện bản đồ cũng sắc xảo hơn, chuyên nghiệp hơn và màu sắc đậm mang gam màu đậm hơn trước đây. Nhiều biểu tượng cũng được làm mới để chúng trở nên nổi bật hơn khi xuất hiện trên bản đồ.

Ở cạnh dưới của màn hình sẽ có nút Explore. Theo như những gì mình thấy thì mục này sẽ hiển thị các ảnh được chụp từ những địa điểm xung quanh nơi bạn đang tìm kiếm, giống với khả năng hiển thị ảnh của các địa danh trong Google Now. Các ảnh này được lấy từ trang Panoramio.com. Hiệu ứng khi zoom cũng như lúc xem hình đẹp hơn, mượt hơn trước đây.

Một điểm đáng chú ý khác của Google Maps phiên bản mới đó là thanh tìm kiếm. Khi nhập nội dung vào đây, khả năng gợi ý của Google Maps chạy nhanh hơn. Lúc tìm một địa điểm nào đó, bạn sẽ thấy được thông tin sơ bộ về địa chỉ, số điện thoại và các đánh giá về nơi cần tìm. Một nút Direction sẽ có mặt để cho phép chúng ta xem đường đi đến điểm đó. Từng đường đi nước bước sẽ được hiển thị theo từng thẻ nhỏ, giống giao diện của Google Now.Nguồn: Android Police

Nhãn:

bản đồ

,

chrome

,

Dịch vụ trực tuyến

,

Đám mây

,

google

,

google i/o

,

Google Maps

,

Maps

,

Tin tức - Sự kiện

SkyDrive.com sắp được tích hợp công nghệ xem ảnh toàn ảnh 360 độ Photosynth?

Trang web hiện tại của PhotoSynth

Theo nguồn tin của LiveSide, dịch vụ lưu trữ đám mây SkyDrive.com có thể sẽ sớm được tích hợp công nghệ xem ảnh toàn cảnh 360 độ Photosynth. Người dùng sẽ được phép tải lên cũng như xem lại các ảnh Photosynth của mình trong không gian ba chiều bằng cách di chuyển chuột, tương tự như những gì họ có thể làm với app Photosynth trên điện thoại hoặc trên nền web. LiveSide là trang web từng để lộ nhiều thông tin chính xác về các sản phẩm Microsoft nên thông tin này có thể tin tưởng được. Mới đây Microsoft cũng đã cập nhật SkyDrive để nâng cấp khả năng duyệt ảnh, đồng thời bổ sung tính năng upload ảnh với độ phân giải đầy đủ cho các máy Windows Phone 8. Do đó, việc hãng tìm cách cải thiện trải nghiệm ảnh cho SkyDrive với Photosynth là hoàn toàn hợp lí.

Ngoài ra, LiveSide cũng có đề cập đến "synths". Đây là kĩ thuật cũng dựa trên công nghệ Photosynth nhưng không để chụp ảnh panorama, thay vào đó nó dùng để tái tạo mô hình 3D của một vật thể bằng cách chồng nhiều ảnh (overlapping) lên nhau. Hiện chỉ có ứng dụng PhotoSynth mới chạy được tính năng này và LiveSide chưa rõ liệu Microsoft có mang nó lên SkyDrive hay không. Thời điểm ra mắt tính năng này cũng chưa được đề cập đến.

Nhãn:

chụp ảnh

,

Dịch vụ trực tuyến

,

Đám mây

,

lưu trữ đám mây

,

Microsoft

,

Photosynth

,

SkyDrive

,

SkyDrive.com

,

synths

,

Tin tức - Sự kiện

Những phim chiếu rạp nổi bật trong tháng 6 này

Vậy là tháng 5 đã đi qua được hơn 2/3, chuẩn bị đón tháng 6 đến, tháng của mùa Hè bắt đầu. Hè cũng là thời điểm nghỉ ngơi của các em học sinh, sinh viên. Nhưng đối với các nhà làm phim thì đây mới là thời điểm sôi động nhất trong năm, bởi mùa phim Hè là thời điểm họ liên tục tung ra những bom tấn hấp dẫn nhất để thu hút khách đến rạp. Trong mùa phim Hè 2013, chúng ta sẽ được xem những bộ phim rất hấp dẫn như sự trở lại của Công viên Khủng long Jurassic Park 3D sau 20 năm; Man of Steel - một phiên bản khác làm lại của Siêu Nhân Superman; rồi sau đó là World War Z - bộ phim về chiến tranh của toàn thế giới chống lại căn bệnh dịch biến mọi người thành zombie; Now You See Me nói về một nhóm ảo thuật gia tài ba, chuyên đi đánh cắp tiền phạm pháp và phân phát lại cho người nghèo.

Jurassic Park 3D - khởi chiếu ngày 7/6/2013:

Đây là tập phim làm lại từ định dạng 2D cách đây 20 năm của đạo diễn tài ba Steven Spielberg, dĩ nhiên là bối cảnh và nội dung phim vẫn được giữ y nguyên như cũ, chỉ có hình ảnh đã được nâng cấp lên 3D, cho hiệu ứng sống động hơn. Bạn có thể tham khảo lại bài viết "Họ là làm Jurassic Park 3D như thế nào?".

Man of Steel - khởi chiếu 14/6/2013:

Những ai yêu thích chàng trai trẻ tuổi Clark Kent hay đúng hơn là Siêu Nhân sẽ có dịp gặp lại anh chàng này trong tập phim mới nhất về Superman, sẽ ra rạp giữa tháng 6 năm nay. Clark luôn nung nấu một câu hỏi rằng anh thực sự là ai và làm sao lại có sức mạnh siêu nhiên như vậy. Thực ra Superman là người hành tinh Krypton, nơi có nền khoa học hơn Trái Đất gấp nhiều lần, và con người ở nơi đây cũng có sức mạnh vô song, vốn ngang với các bậc thần thánh ở Địa Cầu.

World War Z - Chiến tranh thế giới lần cuối cùng: khởi chiếu 21/6/2013

Mùa Hè này Brad Pitt sẽ trở lại với chúng ta trong vai nam diễn viên chính của WWZ, có tên là Gerry Lane, phim nói về đại dịch zombie xảy ra trên toàn thế giới, cướp đi sinh mạng của hàng tỉ người. Lúc này, Gerry tuy là một con người bình thường nhưng phải lựa chọn rời xa gia đình mình để cầm súng, đứng lên bảo vệ những người còn sống sót. Xem lại bài giới thiệu phim WWZ ở đây.

The Great Gatsby - khởi chiếu 28/6/2013

Lấy bối cảnh New York hoa lệ vào năm 1922, câu chuyện phim kể về câu chuyện chàng trai nghèo Jay Gatsby. Vì đem lòng yêu Daisy Buchanan - một phụ nữ giàu có và quyến rũ, Gatsby đã dùng thủ đoạn để chiếm một tài sản lớn nhằm chinh phục người đẹp và bước chân vào giới thượng lưu Mỹ. Tuy nhiên, khi vừa đặt chân vào thế giới của những người giàu ở Long Island, Gatsby thấy ở đó chỉ có những bữa tiệc tốn kém, những trò giải trí vô bổ và cả một xã hội suy đồi về đạo đức. Khi mọi thứ xung quanh sụp đổ và cả người tình Daisy cũng rời bỏ mình, Gatsby đã chọn một kết cục kinh hoàng.

HUMMING BIRD – CHIM RUỒI – 28.06.2013

Humming Bird nói về Joey (Jason Statham thủ vai), người cựu chiến binh cố gắng tạo dựng cuộc sống mới để đền bù những ám ảnh trong quá khứ. Nhưng những nỗ lực của Joey trở nên vô nghĩa khi thù hận kéo anh trượt dài vào thế giới ngầm. Số phận người cựu chiến binh sẽ đi về đâu? Tù nhân trong tay cảnh sát Luân Đôn, tay anh chị của thế giới tội phạm hay lại là kẻ không tên sống bên lề xã hội?

THE INTERSHIP - THỰC TẬP SINH – 28.06.2013

The Internship được coi là phần kế tiếp hoặc phần trước đó của Wedding Crashers bởi nhân vật chính là 2 nhân viên bán hàng 'cổ lỗ xĩ’, bỗng dưng thất nghiệp và cảm thấy mình đang chậm tiến so với thời đại số, họ tìm cách làm mới lại bản thân bằng cách xin tham gia thực tập tại một công ti công nghệ lớn. Và mọi chuyện rắc rối, quái rỡ và hài hước bắt đầu từ đây.

Nhãn:

Điện tử - Tiêu dùng

,

mùa Hè

,

phim

,

phim bom tấn

,

phim chiếu rạp

,

phim hè

,

Thiết bị công nghệ

Đăng ký:

Bài đăng

(

Atom

)

![hitech.ecoin.com.vn-adb52c532277e5c45526fe980161f071 [IMG]](https://lh6.googleusercontent.com/-JjOYEY0GsTU/UaGFcvAWx1I/AAAAAAAAQkw/ABqiAZS_kD8/hitech.ecoin.com.vn-adb52c532277e5c45526fe980161f071.jpg)

![hitech.ecoin.com.vn-6f02da7e18cfe44edcbaee0d64ecff38 [IMG]](https://lh4.googleusercontent.com/-jlfa8408ybo/UaGFdN9KbLI/AAAAAAAAQk4/8t2UnJynAio/hitech.ecoin.com.vn-6f02da7e18cfe44edcbaee0d64ecff38.jpg)

![hitech.ecoin.com.vn-9cf94c1c29065a143188b3fe4b606298 [IMG]](https://lh6.googleusercontent.com/-ERqeFL-BYg8/UaGFdZDPG2I/AAAAAAAAQlA/0AwWYEtGJl4/hitech.ecoin.com.vn-9cf94c1c29065a143188b3fe4b606298.jpg)

![hitech.ecoin.com.vn-e43f420f73de459fdc70565124880956 [IMG]](https://lh3.googleusercontent.com/-SqHP-djsTdc/UaGFdiFf6pI/AAAAAAAAQlI/-HwhChYW7oU/hitech.ecoin.com.vn-e43f420f73de459fdc70565124880956.jpg)

![hitech.ecoin.com.vn-0dcc9a4cb2fae8a175e7363ab9f10e4b [IMG]](https://lh3.googleusercontent.com/-mGrc3Nf0pAQ/UaGFdxNaohI/AAAAAAAAQlQ/P9-s0rN7Z2w/hitech.ecoin.com.vn-0dcc9a4cb2fae8a175e7363ab9f10e4b.jpg)

![hitech.ecoin.com.vn-f18538eccc7807f4e7b8f81e27a06a2d [IMG]](https://lh3.googleusercontent.com/-W9MgolJ6d68/UaGFed4EscI/AAAAAAAAQlY/n-GHL4SqIhk/hitech.ecoin.com.vn-f18538eccc7807f4e7b8f81e27a06a2d.jpg)

![hitech.ecoin.com.vn-9b0023d129fb863dec3a397cfa935595 [IMG]](https://lh3.googleusercontent.com/-RaeUuCX5Irg/UaGFeskz4hI/AAAAAAAAQlg/uqcoZMPe3a0/hitech.ecoin.com.vn-9b0023d129fb863dec3a397cfa935595.jpg)

![hitech.ecoin.com.vn-405daf19e9c723b66a68e46ff06125c5 [IMG]](https://lh4.googleusercontent.com/-MrRep87nqqM/UaGFe1KjL8I/AAAAAAAAQlo/KBuQOKZNLn4/hitech.ecoin.com.vn-405daf19e9c723b66a68e46ff06125c5.jpg)

![hitech.ecoin.com.vn-6fd61fa94ad7249ef49644d02601fb58 [IMG]](https://lh4.googleusercontent.com/-UxzNaMFb3vE/UaGFfMz-6LI/AAAAAAAAQlw/sct4XDpH8pM/hitech.ecoin.com.vn-6fd61fa94ad7249ef49644d02601fb58.jpg)

![hitech.ecoin.com.vn-fade8a290b3d15638d9d193e7dde86e7 [IMG]](https://lh5.googleusercontent.com/-5i0wLRoEWUQ/UaGFfbeSdlI/AAAAAAAAQl4/2Lo0kfttL5U/hitech.ecoin.com.vn-fade8a290b3d15638d9d193e7dde86e7.jpg)

![hitech.ecoin.com.vn-48133d268d733a64f91734cdf0918e3c [IMG]](https://lh5.googleusercontent.com/-Cz04uTsYR6o/UaGFf-Ao_WI/AAAAAAAAQmA/lA3TCIDUJsU/hitech.ecoin.com.vn-48133d268d733a64f91734cdf0918e3c.jpg)

![hitech.ecoin.com.vn-c77faa8397508aa5e5fd94e99ccb427a [IMG]](https://lh3.googleusercontent.com/-5DscSuaMQR4/UaGFhIlBnXI/AAAAAAAAQmI/bn1ajD3TvVg/hitech.ecoin.com.vn-c77faa8397508aa5e5fd94e99ccb427a.jpg)

![hitech.ecoin.com.vn-23e1bd3aa50a8fc30d5f88dc6c4cb8fc [IMG]](https://lh4.googleusercontent.com/-G_lCjr8qo_4/UaGFhssACJI/AAAAAAAAQmQ/IdNGZalm5DM/hitech.ecoin.com.vn-23e1bd3aa50a8fc30d5f88dc6c4cb8fc.jpg)

![hitech.ecoin.com.vn-1d002018cf689de2e0c1bf19719ebc4d [IMG]](https://lh6.googleusercontent.com/-ApGbaUzfsxU/UaGFh0UN2UI/AAAAAAAAQmY/mG2UZXnif0I/hitech.ecoin.com.vn-1d002018cf689de2e0c1bf19719ebc4d.jpg)

![hitech.ecoin.com.vn-5e69754cdc1459c5ee4ae59eda7303ea [IMG]](https://lh4.googleusercontent.com/-B2R6GehYY5k/UaGFiX-pwnI/AAAAAAAAQmg/nNuUqehf5ok/hitech.ecoin.com.vn-5e69754cdc1459c5ee4ae59eda7303ea.jpg)